Koruma, ilk olarak kullanıcı kimliğiyle başlar ve tüm Microsoft 365 kullanıcı kimlikleri Azure Active Directory (Azure AD) temel alınarak Azure Active Directory Identity Protection tarafında korunur. Azure AD Identity Protection, kimlik gelişimlerine karşı otomatik olarak koruma sağlamak ve çeşitli gelişen risklere karşı kullanıcı bilgilerini güvence altına almak için dinamik zeka ve makine öğrenim dilini desteklemektedir. Bu nedenle Office 365 kullanıcı kimlikleri bir adım daha güvence altındadır. Microsoft 365 threat protection, e-posta yoluyla gönderileni bilinmeyen gelişmiş tehdit ve saldırıları durdurmaya yardımcı olan Office 365 ATP ile maillerinizi korur. Office 365 ATP sayesinde, tüm e-posta üzerindeki linkleri ve eklentileri kontrol ederek zararlı olup olmadığını belirleyip, zararlı olduğu fark ettiğinde taktirde maili farklı bir kullanıcıya daha göndermeden direk o maili siler. Saldırılar geniş çaplı olduğundan dolayı, bazı saldırılar direk cihazlara da yapılır. Fidye yazılımı içeren bir siteyi ziyaret eden bir kullanıcı yanlışla fidye yazılımını windows 10 bilgisayarına indirdiğini varsayalım. Böyle bir durumda Microsoft Edge, bu sitenin kötü amaçlı olup olmadığını belirleyen, erişimi engelleyebilen ve fidye yazılımların ilk adımında güvenliği ele alan Windows Defender ATP’nin tarayıcı koruma özelliğini kullanır. Windows Defender ATP, Windows Defender Antivirus, AppLocker ve Windows Defender Device Guard gibi makinelerde varolan Windows güvenlik teknolojileriyle çalışır. Fidye (Ransomware) saldırıları aynı zamanda bulutta çalışan iş yüklerini hedef alır. Bu tarafta ise Azure Security Center, Azure ve On-prem iş yüklerinizin güvenlik durumuna yönelik hızlı bir görünüm sağlayarak iş süreçlerinizin güvenliğini keşfedip değerlendirmenize ve riski belirleyip azaltmanıza yardımcı olur. Güvenlik çözümlerine yeni ve ek olarak sunulan Azure Advanced Threat Protection (ATP)’de, ağlarınızdaki güvenlik olaylarını tespit etmenize ve araştırmanıza yardımcı olan, bulut tabanlı bir güvenlik çözümüdür. Aynı zamanda siber saldırılarına ve içeriden dışarıya bilgi sızdırma gibi tehditlere karşı koruma sağlamanıza yardımcı olur.

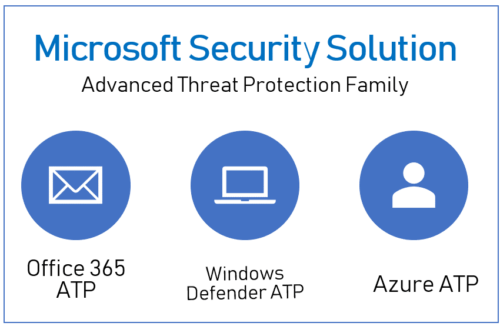

Microsoft’un Office 365 ATP, Azure ATP ve Windows Defender ATP’den oluşan Advance Threat Protection Güvenlik çözümleri bulunmaktadır. Bu Güvenlik çözümleri güvenlik sırasına göre aşağıda sunulmaktadır.

1.Office 365 ATP: E-postanızı bilinmeyen ve gelişmiş saldırılara karşı gerçek zamanlı koruma sağlayan bir güvenlik çözümüdür. Güvenli olmayan eklere karşı koruma sağlayarak ve korumayı kötü amaçlı bağlantıları da içerecek şekilde genişleterek, Exchange Online Protection’ın güvenlik özelliklerini tamamlar ve daha iyi bir koruma sağlar. Güvenli Eklerle, imzaları biliniyor olsa bile kötü amaçlı eklerin ileti ortamınızı etkilemesini önleyebilirsiniz. Tüm şüpheli içerik, makine öğrenme tekniklerini kullanan ve içeriği etkinlik açısından değerlendiren; gerçek zamanlı, davranışsal bir kötü amaçlı yazılım çözümlemesinden geçirilir. Güvenli olmayan ekler, alıcıya gönderilmeden önce detonasyon odasında korumalı alana yerleştirilir. Bunun avantajı, kötü amaçlı yazılım içermeyen ve daha temiz bir posta kutusu elde etmektir.

- Bilinmeyen kötü amaçlı yazılım ve virüslere karşı Güvenli Ekler özelliğini kullanarak dayanıklı koruma sağlama

- Güvenli Linkler özelliğini kullanarak kullanıcıları zararlı linklerden koruyan, kötü amaçlı sayfalara karşı gerçek zamanlı, tam koruma.

- Yöneticileri organizasyonlarındaki olası tehlikelere karşı uyaran zengin bildirim ve URL takip özellikleri.

-

Herhangi bir tehlike anında veya sonrasında mesajlarınıza erişme imkanı

2.Windows Defender ATP: Gelişmiş kötü amaçlı yazılımları tespit edilen ve cihazlarda cihaz seviyesinde koruma sağlan bir güvenlik çözümüdür. Aynı zamanda Akıllı koruma, tespit, araştırma ve yanıt için güvenlik platformu sağlar. Windows Defender ATP, gelişmiş saldırıları ve veri ihlallerini algılar, güvenlik olaylarını otomatikleştirerek cihazın güvenliğini arttırır.

- Endpoint behavioral sensors: Windows 10 içersinde yer alan sensorler sayesinde, işletim sisteminden davranış sinyalleri toplarak Windows Defender ATP yönetimi portalına işler. İşlenen veriler ise iş süreçleri, kayıt defteri, dosya ve ağ iletişimleri gibidir.

- Cloud security analytics: Windows ekosistemindeki güvenliği ön planda tutup, davranış sinyalleri üzerinde belirli analizler yapılmasını sağlar.

-

Threat intelligence: Windows Defender ATP’nin saldırgan araçlarını, tekniklerini, prosedürlerini tanımlamasını ve toplanan sensör verilerindeki bilgilere göre uyarılar üretir

Not: Windows bilgisayarlarındaki yaygın kötü amaçlı yazılımlardan korunmak için Malicious Software Removal Tool yazılımını kullanabilirsiniz. MSRT tehditleri bulur ve kaldırır ve bu tehditler tarafından yapılan değişiklikleri tersine çevirir

3.Azure ATP: BT Yöneticilerinin bir ağ içindeki (kötü amaçlı olmayan) saldırganları, ne yaptıklarını ve gerçekleştirecekleri eylemleri izlemesini sağlar.

- Şüpheli kullanıcı ve cihaz etkinliğini öğrenme akabinde analiz etme

- Bulut ve kurum içi ortamlardaki tehditleri algılama

- Active Directory’de depolanan kullanıcı kimlik bilgilerini koruma ve analiz etme

- Windows Defender Advanced Threat Protection ile entegrasyon sağlayarak araştırma ve analiz seviyesini arttırma

Not: Tüm bunlar E5 lisanslama modeli ile sunulmaktadır.

Azure, Office 365 ve Windows Defender Advanced Threat Protection birlikte daha iyi çalışır

- Kötü amaçlı yazılım saldırılarının çoğu e-postadan geldiğinden, Office 365 ATP güvenlik katmanın ilk halkasını oluşturur

- Office 365 ATP, kötü amaçlı yazılımı tanımlamakta başarısız olursa, Aygıtlar tarafında Windows Defender ATP, cihazdaki anormal ve garip davranışı tanımlayarak kötü amaçlı yazılımları yakalamaya çalışır.

- Kimlik hırsızlığı başarılı olursa, saldırganın Azure ATP aracılığıyla makineden diğerine geçmek için bu kimliği nasıl kullandığını izleyebilirsiniz.